In diesem Beitrag zeigen wir wie ein IT-Problem aus der Praxis mit Design Thinking gelöst werden kann. Idealerweise haben Sie bereits unsere vorherigen Blog-Beiträge gelesen und/oder bringen schon in den folgenden Themenfeldern Wissen mit:

• Grundlagen der Innovation

• Design Thinking als Innovationsmethode

sowie ein grundlegendes Verständnis und Interesse für technische Problemstellungen.

Szenario

Ein internationales Großunternehmen besitzt zahlreiche Produktionsstätten in Deutschland. Es hat einen eigenen LKW-Fuhrpark um Roh-, Hilfs- und Betriebsstoffe zwischen den einzelnen Standorten zu transportieren. Eines der Probleme ist dabei die Lagerhaltung und die dadurch entstehenden hohen Lagerkosten. Um diese auf ein Minimum zu reduzieren möchte das Unternehmen die Just-in-Time Lagerung optimieren.

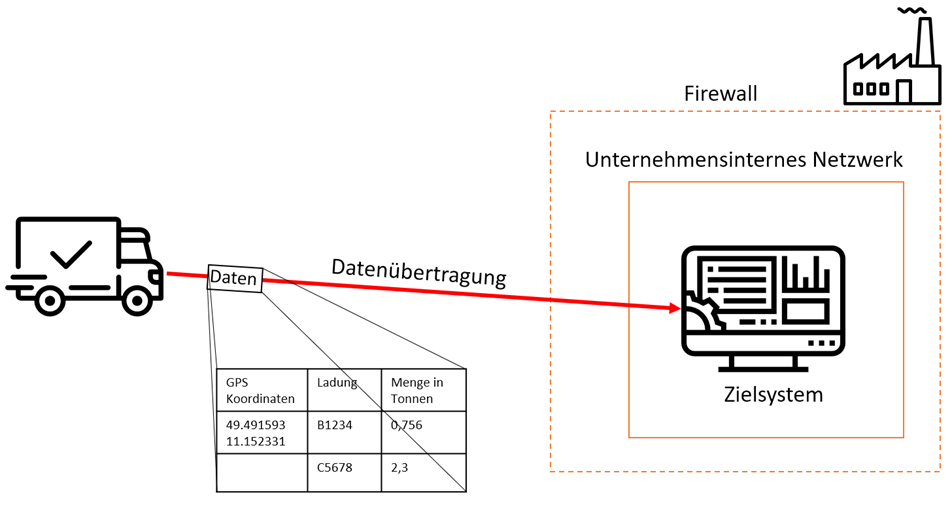

Die Grundidee besteht darin die einzelnen Transporte (inkl. Informationen über die Ladung: Menge, Materialart, etc.) über GPS zu überwachen, die voraussichtliche Ankunftszeit zu ermitteln und an die Software für Lagerhaltung und Produktionssteuerung (Zielsystem) zu übertragen. Durch die bekannte Ankunftszeit einzelner Transporte mit detaillierten Informationen über die Ladung können Lagerbestände minimiert werden (siehe Abbildung 1).

Abbildung 1: Wunscharchitektur

Das Problem ist das hohe Sicherheitsrisiko: die Software für Lagerhaltung und Produktionssteuerung (Zielsystem) wird durch die Eröffnung eines eingehenden Kanals von außen angreifbar. Deswegen wird die Idee (Abbildung 1) vom Kunden abgelehnt.

Fragestellung: Wie kann man das o.g. Szenario ermöglichen, ohne dass das Sicherheitsrisiko besteht?

Aufforderung an den Leser: nehmen Sie sich Zeit und versuchen Sie eine Lösung allein oder in einer Gruppe zu skizzieren. Vergleichen Sie am Ende Ihre Lösung mit der hier dargestellten Lösung. Die einzelnen Methoden des Design Thinkings scheinen manchmal banal zu sein, daher bietet sich ein Vergleich an, um die Wirkung des Design Thinkings bewusst zu erleben.

Design Thinking in der Anwendung

Phase 1 - Problemdefinition und Re-Definition (Methode Framing und Reframing)

Ergebnisse von Framing und Reframing - Annahmen:

1. Die Software für Lagerhaltung und Produktionssteuerung darf von außen nicht erreichbar sein.

2. Jeder LKW verfügt über ein mobiles Gerät, welches die eigene Position per GPS ermitteln kann.

3. Das mobile Gerät soll in der Lage sein über das mobile Netzwerk Zugang zum Internet zu haben.

4. Die Lösung soll einfach sein um wenig Angriffspunkte zu haben.

Ergebnis der Phase 1 - Problemdefinition: wie können die Daten von einem LKW an die Software für Lagerhaltung und Produktionssteuerung (Zielsystem) übertragen werden, so dass die Software von außen nicht angreifbar bleibt?

Phase 2 - Need Finding und Synthese (Methoden 5-Why's, Brainstorming)

1. Das Zielsystem darf von außen nicht erreichbar sein. --> Warum? --> Weil sonst das Risiko eines Angriffs physikalisch ermöglicht wird (siehe Abbildung 1). --> Daraus ergibt sich --> Die Lösung soll sich überwiegend auf der Ebene der Architektur (und nicht Technologie) befinden. --> Warum? --> Weil auf Ebene der Architektur die Anforderung „Das Zielsystem darf von außen nicht erreichbar sein“ erfüllt werden kann.

a. Kommentar: man muss sich nicht mit der Frage nach dem "Warum" aufhalten. Wenn man auf neue Schlüsse kommt, soll man sie aufnehmen. Hier kommt die explorative Vorgehensweise zum Tragen.

b. Kommentar: Eine einheitliche Schreibweise und selbst die Grammatik spielt hier eine geringe Rolle. Der Drang ständig Regeln zu beachten verhindert das divergente Denken und hemmt die Innovationsfähigkeit.

2. Jeder LKW verfügt über ein mobiles Gerät, welches die eigene Position per GPS ermitteln kann. --> Warum? --> Weil (wahrscheinlich) alle Fahrer mit einem GPS-fähigen Smartphone ausgestattet sind --> Daraus ergibt sich --> Man kann die GPS Position ermitteln, die Ankunftszeit dezentral berechnen und an das Zielsystem übertragen. Diese Aufgabe kann durch eine App, welche im Hintergrund funktioniert, übernommen werden.

3. Die gesamte Kommunikation muss verschlüsselt laufen. --> Warum? --> Weil mit den Positionsdaten weitere sensible Daten (Art der Güter, Menge, Transportmittel-Nummer etc.) übertragen werden. --> Warum? --> Damit diese Daten im Zielsystem entsprechend genutzt werden können.

a. Kommentar: die Fragetechnik unterstützt das Team bei der Analyse das Kundenanliegen stets im Auge zu behalten.

Ergebnisse der Phase 2

1. Der Lösungsentwurf befindet sich auf der Ebene der Architektur.

2. Die Berechnung von Ankunftszeit und die Ermittlung der GPS-Koordinaten erfolgt dezentral durch das jeweilige Smartphone.

3. Die gesamte Kommunikation erfolgt verschlüsselt.

Phase 3 - Ideengenerierung (Methoden: The Powers of Ten, Brainstorming und How Might We)

The Powers of Ten - Betrachtungsebene 1

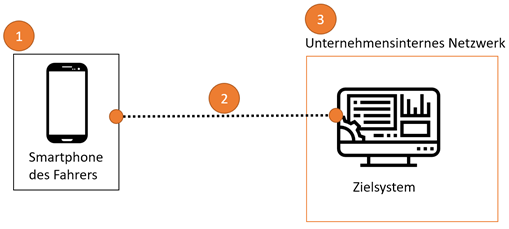

Was sind die Basiskomponenten der Architektur?

1. Smartphone

2. Netzwerk

3. Zielsystem

The Powers of Ten - Betrachtungsebene 2

Über welche Komponenten hat man Kontrolle?

1. Smartphone

2. Zielsystem

Nach einem Brainstorming entstand folgende Frage: welche Gemeinsamkeiten haben das Smartphone und das Zielsystem?

Antwort: beide arbeiten mithilfe eines Betriebssystems. Diese sind in der Lage dynamische und statische Ports zu haben.

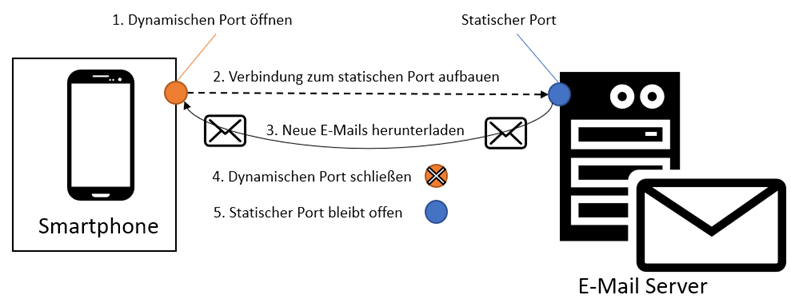

• Dynamische Ports werden nach der Nutzung sofort geschlossen, das heißt die Verbindung wird getrennt. Z.B. wenn Emails durch ein Smartphone abgerufen sind, wird die Verbindung zum E-Mail Server durch das Schließen des dynamischen Ports getrennt.

• Statische Ports bleiben offen, z.B. wäre das bei einem E-Mail Server der Fall.

Nach einem weiteren Brainstorming entstanden weitere Fragen: Wie funktioniert der Verbindungsaufbau genau, z.B. bei Abruf von E-Mails mit einem Smartphone und welche Rolle spielen dabei die dynamischen und statischen Ports?

Antwort (siehe Abbildung 2): das Smartphone öffnet bei sich einen dynamischen Port und baut eine Verbindung zum E-Mail Server zu einem statischen Port auf. (Alles was mit Login, Verschlüsselung etc. zu tun hat, wird übersprungen um die Komplexität der Beschreibung zu reduzieren). Daraufhin werden die Daten (E-Mails) an das geöffnete Port des Smartphones übertragen. Danach wird der dynamische Port auf der Seite des Smartphones geschlossen. Der statische Port bleibt auf der Seite des E-Mail Servers für weitere Anfragen verfügbar.

Abbildung 2: E-Mail Abruf durch Smartphone

Nach einem weiteren Brainstorming entstand die Frage: Wie kann man diese technologische Möglichkeit für eine sichere Architektur benutzen?

Antwort: Man kann einen Teil des Netzwerks durch die Nutzung von dynamischen Ports unsichtbar machen. Wenn die Ports geschlossen sind, existiert dieser Teil des Netzes tatsächlich nicht.

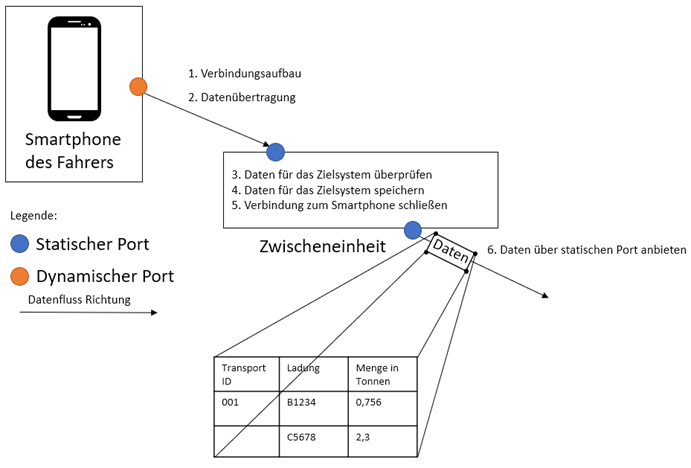

The Powers of Ten - Betrachtungsebene 3 (Übergang zum Prototypen)

Aus der bisherigen Analyse und Ideengenerierung entstand folgende Grundidee (siehe Abbildung 3): man schafft eine Einheit, die nach außen Verbindungen anbietet und keinen Zugang zum unternehmensinternen Netz hat. Diese wird lediglich von Smartphones angesprochen und bekommt Daten (GPS-Koordinaten, Ladung etc.). Diese Einheit bietet einen zweiten (statischen) Port an, über den dann die Daten abgerufen und woanders benutzt werden können.

Abbildung 3: Ergebnisse der Ideengenerierung

Ergebnisse der Phase 3

1. Durch die Nutzung von dynamischen Ports wird ein Teil des Netzwerks, in der Zeit wo es inaktiv ist, von außen weder sichtbar noch angreifbar.

2. Das Restrisiko wird auf eine zusätzliche Zwischeneinheit ausgelagert, weil diese eingehende Kanäle (statische Ports) nach außen anbietet.

Unsere nächsten Themen zur Blog-Reihe:

Innovate IT! - Lösung eines IT-Problems step-by-step mit Design Thinking

Vorangegangene Beiträge:

Innovate IT! - Was ist Innovation und welche Innovationsmethoden gibt es?

Innovate IT! - Einführung in die Innovationsmethode Design Thinking

MID Blog Newsletter abonnieren